Ciao a tutti cari amici di iProg , oggi continuiamo a parlare di sicurezza informatica più precisamente discuteremo di fingerprinting o se preferite “raccolte d’informazioni”, se già avete effettuato qualche pentest come potete sapere questa è una delle fasi più importanti. Molte persone che si avvicinano per la prima volta nel campo della sicurezza informatica snobbano quasi del tutto questa fase e iniziano a mandare in esecuzione tool a caso sperando di riuscire a penetrare il target ma questa “tecnica” è lenta ed estenuante poichè difficilmente si riuscirà a penetrare all’interno del sistema, mentre se già conosciamo com’è strutturato il sistema quali e quanti sono i server che ospitano un determinato applicativo, la versione dei servizi attivi ecc è molto più facile individuare una vulnerabilità e sfruttarla. Oggi in questo primo tutorial per quanto concerne l’information gathering voglio parlarvi di un tool molto potente ovvero Recon-ng.

Per prima cosa bisogna scaricarlo dal seguente indirizzo se invece avete già configurato git sulla vostra macchina potete scaricarlo nel seguente modo:

git clone https://bitbucket.org/LaNMaSteR53/recon-ng

Una volta scaricato spostiamoci all’interno della cartella recong-ng e mandiamo in esecuzione il programma

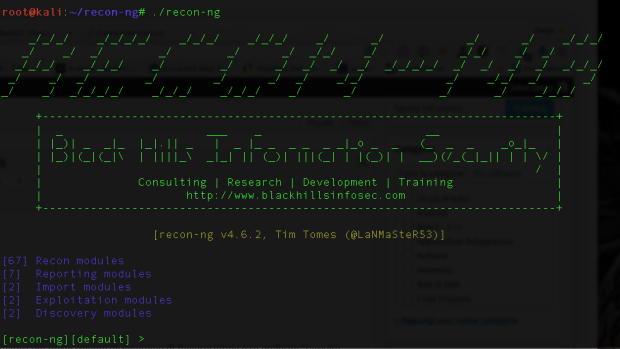

./recon-ng

Come si può notare dall’ immagine qui sopra il tool ha più di sessanta moduli, ovviamente ve li farò vedere solo alcuni gli altri potete tranquillamente testarli da soli.

Per prima cosa dobbiamo creare un nuovo workspace per fare ciò bisogna eseguire il seguente comando:

workspaces add Test (test è il nome che volete dargli)

Ora aggiungiamo il dominio del target e il nome dell’azienda

add domains test.it

add companies nome dell’azienda

settiamo un modulo

Alcuni moduli interessanti sono:

use recon/domains-hosts/netcraft

use recon/domains-hosts/google_site_web

use recon/domains-hosts/brute_hosts

use recon/hosts-hosts/reverse

Infine digitiamo il comando

run

Inoltre se volete un report chiaro e lineare potete digitare i seguenti comandi

use reporting/html

Create a report

set CREATOR HP2

set CUSTOMER HP2

run

a questo punto basterà aprire il browser e recarsi presso il path indicato.

Per chiarimenti lascia un commento … alla prossima.